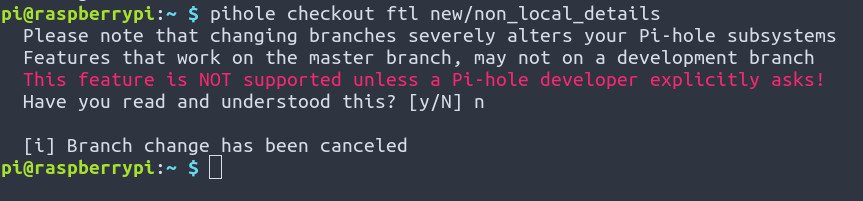

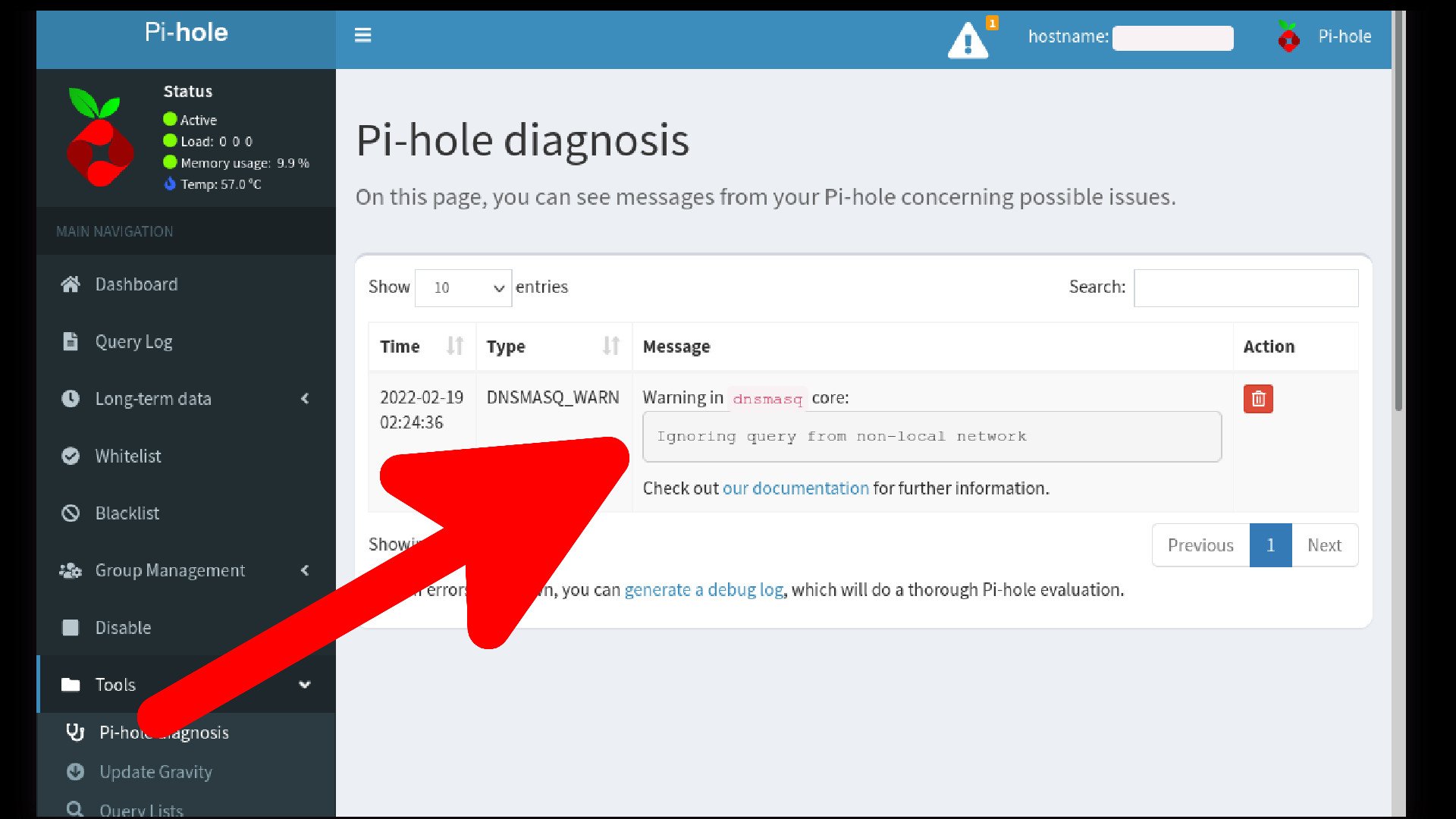

Pihole Ignoring Query From Non-local Network

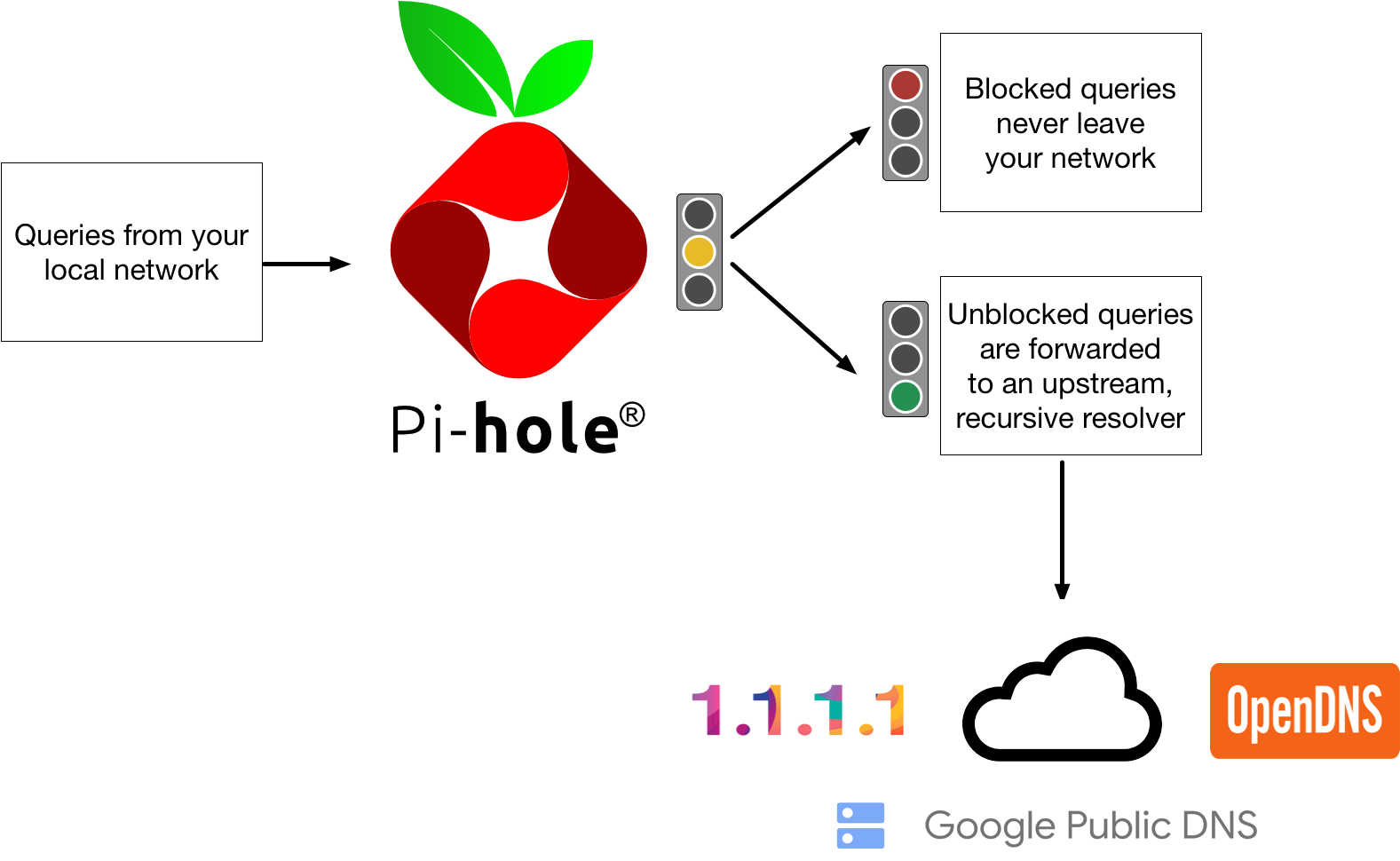

Pi-hole ist ein beliebter Netzwerk-Adblocker, der als DNS-Server fungiert und unerwünschte Inhalte wie Werbung und Tracking-Skripte blockiert. Oftmals nutzen Leute es in ihren privaten Heimnetzwerken, um die Privatsphäre zu verbessern und die Bandbreite zu schonen. Ein häufiges Problem, auf das Nutzer stoßen, ist jedoch, dass Pi-hole Anfragen von Clients außerhalb des lokalen Netzwerks ignoriert. Dieser Artikel erklärt, warum das passiert, und wie man das Problem beheben kann, um Pi-hole auch außerhalb des lokalen Netzwerks nutzen zu können.

Warum ignoriert Pi-hole Anfragen von außerhalb?

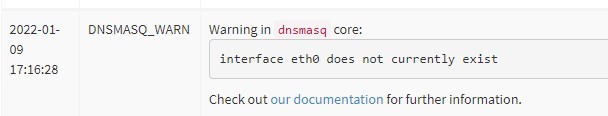

Standardmäßig ist Pi-hole so konfiguriert, dass es nur DNS-Anfragen von Geräten im gleichen lokalen Netzwerk akzeptiert. Dies dient hauptsächlich der Sicherheit. Wenn Pi-hole für jeden im Internet zugänglich wäre, könnte es als offenes DNS-Relay missbraucht werden. Offene DNS-Relays können für Distributed Denial-of-Service (DDoS)-Angriffe verwendet werden, was dazu führen könnte, dass Ihr Internetanschluss beeinträchtigt wird oder Sie sogar rechtliche Probleme bekommen.

Pi-hole schützt sich also selbst und Ihr Netzwerk, indem es standardmäßig nur Anfragen von Clients im lokalen Netzwerk zulässt. Die typische Konfiguration beinhaltet die Verwendung einer privaten IP-Adresse (z.B. 192.168.1.x oder 10.0.0.x) für den Pi-hole Server und die Beschränkung des Zugriffs auf diesen Server auf das lokale Netzwerk.

Optionen zur Nutzung von Pi-hole außerhalb des lokalen Netzwerks

Es gibt verschiedene Möglichkeiten, Pi-hole auch außerhalb des lokalen Netzwerks zu nutzen, wobei jede ihre eigenen Vor- und Nachteile hat. Wichtig ist zu verstehen, dass jede dieser Optionen Sicherheitsrisiken mit sich bringen kann, wenn sie nicht korrekt implementiert wird. Daher ist es ratsam, sich vor der Implementierung einer der folgenden Methoden gut zu informieren und die Sicherheitsaspekte sorgfältig zu berücksichtigen.

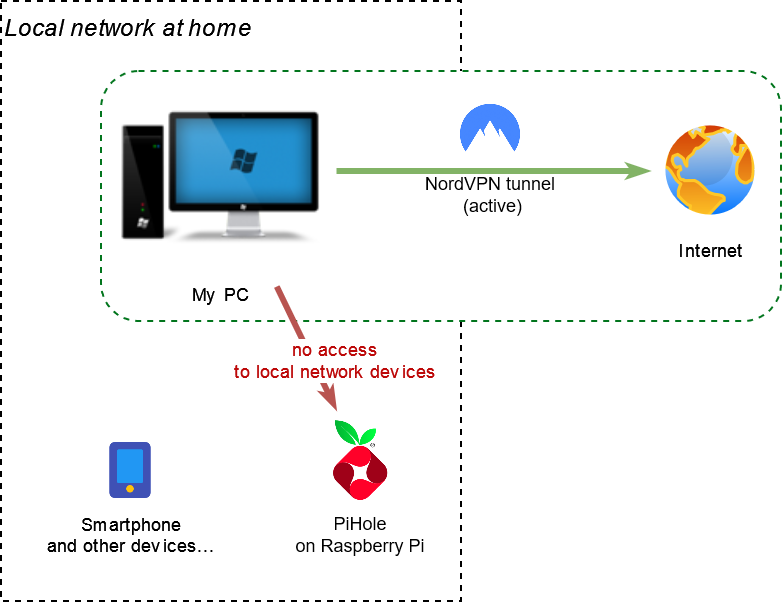

1. Virtual Private Network (VPN)

Die sicherste und am meisten empfohlene Methode ist die Verwendung eines VPN. Ein VPN erstellt eine verschlüsselte Verbindung zwischen Ihrem Gerät (z.B. Ihrem Smartphone oder Laptop) und Ihrem Heimnetzwerk. Sobald die VPN-Verbindung hergestellt ist, verhält sich Ihr Gerät so, als ob es sich im selben lokalen Netzwerk wie Ihr Pi-hole befindet. Alle DNS-Anfragen werden dann über die VPN-Verbindung an Pi-hole gesendet und gefiltert.

Vorteile:

- Hohe Sicherheit: Die gesamte Kommunikation ist verschlüsselt.

- Einfache Integration: Funktioniert mit den meisten Betriebssystemen und Geräten.

- Volle Pi-hole-Funktionalität: Sie erhalten die volle Pi-hole-Filterung, egal wo Sie sich befinden.

Nachteile:

- Zusätzliche Konfiguration: Benötigt die Einrichtung eines VPN-Servers auf Ihrem Heimnetzwerk (z.B. auf Ihrem Router oder einem Raspberry Pi).

- Leistungseinbußen: Die Verschlüsselung und Entschlüsselung kann die Geschwindigkeit der Internetverbindung leicht beeinträchtigen.

Beliebte VPN-Server-Software sind OpenVPN, WireGuard und PiVPN (speziell für Raspberry Pi). Viele moderne Router bieten auch integrierte VPN-Server-Funktionen.

2. Portweiterleitung (Nicht empfohlen)

Eine andere Möglichkeit (die nicht empfohlen wird) ist die Portweiterleitung. Hierbei leiten Sie den DNS-Port (53) Ihres Routers an die interne IP-Adresse Ihres Pi-hole-Servers weiter. Das bedeutet, dass jeder im Internet, der die öffentliche IP-Adresse Ihres Routers kennt, DNS-Anfragen an Ihren Pi-hole senden kann.

Warum dies nicht empfohlen wird:

- Hohes Sicherheitsrisiko: Macht Ihren Pi-hole zu einem offenen DNS-Relay und anfällig für Missbrauch.

- Potenzielle DDoS-Angriffe: Ihr Internetanschluss könnte für DDoS-Angriffe missbraucht werden.

- Rechtliche Konsequenzen: Sie könnten rechtlich haftbar gemacht werden, wenn Ihr Pi-hole für illegale Aktivitäten missbraucht wird.

Wenn Sie diese Methode trotzdem verwenden möchten (auf eigene Gefahr!), stellen Sie sicher, dass Sie unbedingt zusätzliche Sicherheitsmaßnahmen ergreifen, wie z.B. die Verwendung von Fail2ban, um Brute-Force-Angriffe zu verhindern, und das Aktivieren der DNSSEC-Validierung in Pi-hole. Dies wird aber trotzdem nicht empfohlen.

3. Verwendung eines DynDNS-Dienstes in Kombination mit Portweiterleitung (Noch weniger empfohlen)

Dies ist im Grunde eine Variation der Portweiterleitung, jedoch mit dem zusätzlichen Schritt der Verwendung eines Dynamic DNS (DynDNS)-Dienstes. Da die öffentliche IP-Adresse Ihres Routers sich in der Regel regelmäßig ändert, verwenden Sie einen DynDNS-Dienst, um einen Domainnamen (z.B. meinpihole.example.com) mit Ihrer aktuellen IP-Adresse zu verknüpfen. Dies ermöglicht es Ihnen, auf Ihren Pi-hole zuzugreifen, ohne sich ständig die aktuelle IP-Adresse merken zu müssen.

Warum dies noch weniger empfohlen wird als die reine Portweiterleitung:

- Erhöhte Komplexität: Erfordert die Einrichtung und Wartung eines DynDNS-Dienstes.

- Alle Sicherheitsrisiken der Portweiterleitung bleiben bestehen: Die Grundprobleme bezüglich Sicherheit und potenziellem Missbrauch werden nicht behoben.

Diese Methode sollte unter keinen Umständen verwendet werden, es sei denn, Sie verstehen die Risiken vollständig und sind bereit, erhebliche Sicherheitsvorkehrungen zu treffen. Selbst dann ist ein VPN die weitaus bessere Alternative.

4. Pi-hole als reinen DNS-Forwarder verwenden (weniger effizient)

Eine weitere Möglichkeit ist, Pi-hole als reinen DNS-Forwarder zu konfigurieren und einen anderen DNS-Server (z.B. Cloudflare oder Google Public DNS) für die eigentliche DNS-Auflösung zu verwenden. In dieser Konfiguration empfängt Pi-hole weiterhin alle DNS-Anfragen von Ihrem Netzwerk und filtert sie wie gewohnt. Die gefilterten Anfragen werden dann an den Upstream-DNS-Server weitergeleitet.

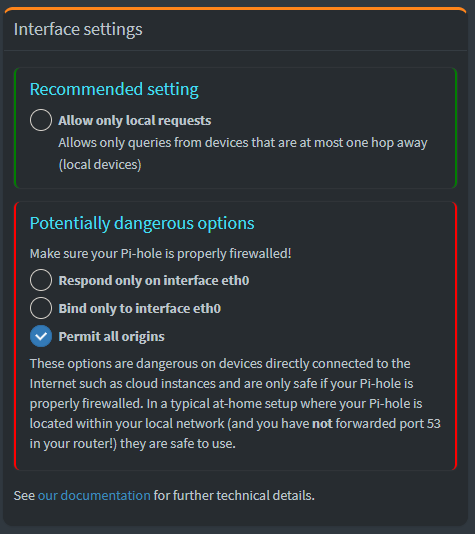

Um dies zu erreichen, müssen Sie die "Upstream DNS Servers" in den Pi-hole-Einstellungen konfigurieren. Stellen Sie sicher, dass die Option "Allow only local requests" deaktiviert ist (dies ist riskant!). Anschließend konfigurieren Sie Ihren Router, um die öffentliche IP Ihres Pi-hole als DNS Server zu verwenden. Wie bei der Portweiterleitung ist dies mit erheblichen Sicherheitsrisiken verbunden.

Vorteile:

- Einfache Einrichtung: Relativ einfache Konfiguration.

Nachteile:

- Hohes Sicherheitsrisiko: Macht Ihren Pi-hole zu einem offenen DNS-Relay.

- Weniger Effizienz: Nicht so effizient wie die Verwendung eines VPN, da alle Anfragen über Ihre öffentliche IP-Adresse geleitet werden.

Diese Methode ist ebenfalls nicht empfohlen, es sei denn, Sie verstehen die Risiken vollständig und treffen entsprechende Sicherheitsvorkehrungen.

Empfohlene Konfiguration

Die sicherste und am meisten empfohlene Methode zur Nutzung von Pi-hole außerhalb des lokalen Netzwerks ist die Verwendung eines VPN. Dies bietet die beste Kombination aus Sicherheit, Datenschutz und Funktionalität. Die anderen Methoden sind mit erheblichen Sicherheitsrisiken verbunden und sollten nur dann verwendet werden, wenn Sie die Risiken vollständig verstehen und bereit sind, entsprechende Sicherheitsvorkehrungen zu treffen.

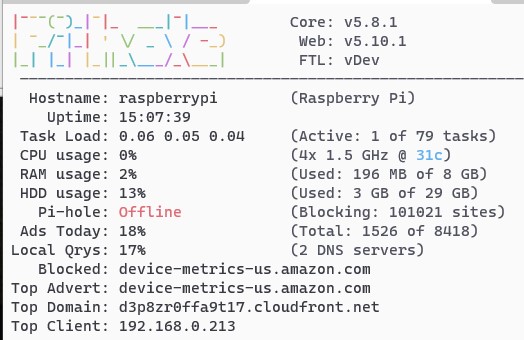

Zusammenfassung

Pi-hole ignoriert standardmäßig DNS-Anfragen von Clients außerhalb des lokalen Netzwerks aus Sicherheitsgründen. Um Pi-hole außerhalb Ihres Netzwerks zu nutzen, haben Sie mehrere Optionen: ein VPN (die empfohlene Methode), Portweiterleitung, die Verwendung eines DynDNS-Dienstes in Kombination mit Portweiterleitung oder die Verwendung von Pi-hole als reinen DNS-Forwarder. Allerdings bergen die letzten drei Optionen erhebliche Sicherheitsrisiken und sollten nur mit Vorsicht verwendet werden. Ein VPN bietet die beste Kombination aus Sicherheit, Datenschutz und Benutzerfreundlichkeit und ist daher die bevorzugte Methode.